文章内容

2019/1/17 17:07:46,作 者: 黄兵

在Ubuntu上设置IKEv2 连接

Set up Ubuntu Server 18.04 as an IKEv2 VPN server

如何配置 IKEv2 VPN: Windows, macOS, Android 和 iOS

Configure iOS and macOS Devices for Mobile VPN with IKEv2

关于如何配置 IKEv2 VPN: Windows, macOS, Android 和 iOS这篇文章,我又做了一个总结,可以参考这里:IKEv2 配置总结

这篇文章对于ipsec.conf做了很详细的描述,可以看看:CentOS 7 配置 IPSec-IKEv2 VPN, 适用于 ios, mac os, windows, linux.

修改ipsec.secrets的命令如下(ipsec.secrets主要是保存用户名和密码):

sudo vi /etc/ipsec.secrets

修改完成之后使用下面命令重新加载:

sudo ipsec secrets

如果修改ipsec.conf,使用下面命令:

vi /etc/ipsec.conf

修改完成之后保存,需要重新启动ipsec,使用下面命令:

sudo ipsec restart

如果是调试,可以使用下面命令:

sudo tail -f /var/log/syslog

可以很详细的显示出客户端连接的一些问题。

在配置的过程中,有的时候需要下载证书,给用户体验带来了一些问题,可以参考这篇文章:

SSL证书自动更新并应用到IKEv2, Nginx

Strongswan IKEV2免导入证书配置及调试笔记

如果中间出现客户端和服务器端加密方式不匹配的问题,可以参考这篇文章:parsed IKE_SA_INIT response 0 [ N(NO_PROP) ]

自动使用第三方ca证书,可以参考这篇文章(acme.sh 实现了 acme 协议, 可以从 letsencrypt 生成免费的证书.):

https://github.com/Neilpang/acme.sh/wiki/%E8%AF%B4%E6%98%8E

生成证书之后,需要导入相应的目录,具体内容如下:

acme.sh --issue -d vpn.storytrain.info --nginx [Thu Jun 6 03:26:52 UTC 2019] Your cert is in /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.cer [Thu Jun 6 03:26:52 UTC 2019] Your cert key is in /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.key [Thu Jun 6 03:26:52 UTC 2019] The intermediate CA cert is in /root/.acme.sh/vpn.pdflibr.com/ca.cer [Thu Jun 6 03:26:52 UTC 2019] And the full chain certs is there: /root/.acme.sh/vpn.pdflibr.com/fullchain.cer sudo cp -f /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.cer /etc/ipsec.d/certs/server.cert.pem sudo cp -f /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.key /etc/ipsec.d/private/server.pem sudo cp -f /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.cer /etc/ipsec.d/certs/client.cert.pem sudo cp -f /root/.acme.sh/vpn.pdflibr.com/vpn.pdflibr.com.key /etc/ipsec.d/private/client.pem sudo /usr/local/sbin/ipsec restart

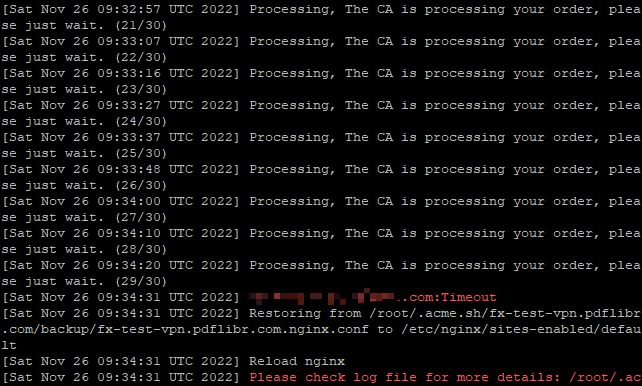

如果出现了超时,如下图所示:

我们可以指定 CA 机构颁发域名,代码示例如下:

/root/.acme.sh/acme.sh --issue -d fx-test-vpn.storytrain.info --nginx --server letsencrypt

主要步骤:

使用安装nginx -> 配置nginx -> root用户下载acme.sh -> 退出终端 -> 重新打开终端 -> root用户登陆 -> 生成证书 -> 保存证书 -> 安装IKEv2 -> 出现80端口冲突 -> systemctl stop nginx -> 配置两个相关参数 -> 配置用户密码相关内容

配置两个相关参数主要是以下两个:

/etc/ipsec.conf

leftcert=serverCert.pem

/etc/ipsec.secrets

: RSA serverKey.pem

参考资料:

评论列表